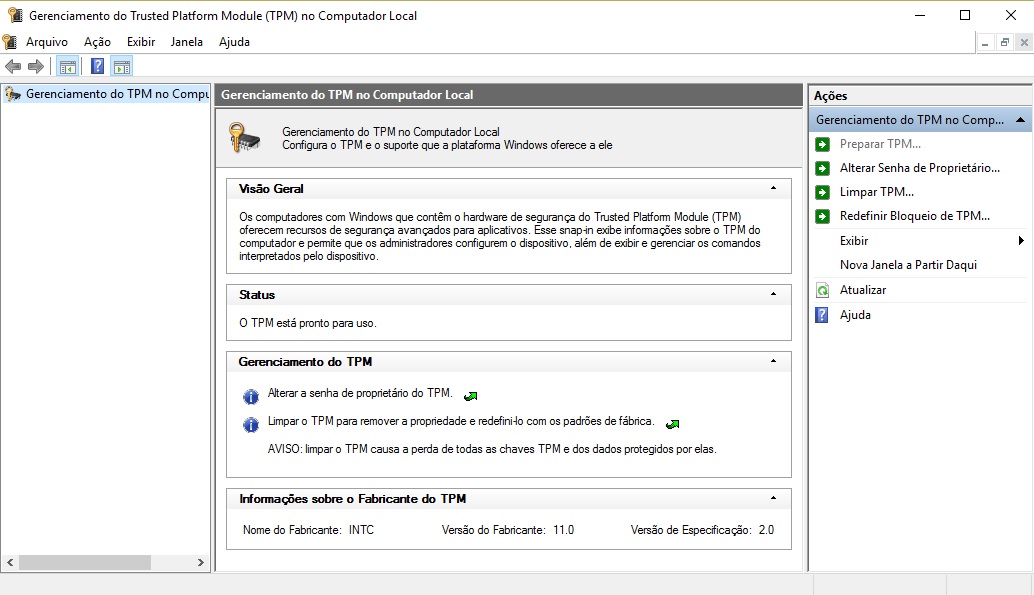

03 Jul 2017 às 14:45 0 2273 Tecnologia

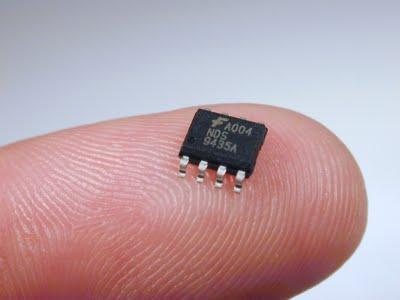

A tecnologia TPM foi desenvolvida para fornecer funções relacionadas à segurança com base em hardware. Um chip TPM é um crypto-processador seguro foi projetado para executar operações criptográficas. O chip inclui vários mecanismos de segurança física para torná-lo à prova de adulteração e software mal-intencionado é capaz de violar as funções de segurança do TPM. Algumas das principais vantagens de usar a tecnologia TPM são que você pode:

- Gerar, armazenar e limitar o uso de chaves de criptografia.

- Use a tecnologia TPM para autenticação de dispositivos de plataforma por meio RSA chave exclusiva do TPM, que é gravado nele mesmo.

- Ajuda a garantir a integridade da plataforma levando e armazenando as medidas de segurança.

As funções mais comuns do TPM:

São usadas para medidas de integridade do sistema e de uso e a criação da chave. Durante o processo de inicialização de um sistema, o código de inicialização que é carregado (inclusive o firmware e os componentes do sistema operacional) pode ser medido e registrado no TPM. As medidas de integridade podem ser usadas como prova para a inicialização de um sistema e certifique-se de que uma chave de TPM foi usada somente quando o software correto foi usado para inicializar o sistema.

Novos PCs com Windows 10 terão que ter o chip TPM 2.0

A Microsoft considera o chip TPM 2.0 como um componente crítico para os recursos de segurança do Windows 10.

Por causa disso, fabricantes de PCs e smartphones que quiserem vender novos modelos com o Windows 10 Anniversary Update instalado terão que oferecê-los com o novo chip integrado.

A obrigatoriedade do chip vale para PCs, notebooks, tablets e smartphones. Neste caso, isto se aplica a modelos com todas as edições do Windows 10 e não apenas a algumas edições específicas como Pro e Enterprise.

Para dispositivos IoT (Internet of Things ou Internet das Coisas), o chip continua sendo opcional.

Para equipamentos com o Windows Server, o chip é opcional a não ser que eles estejam qualificados para o cenário Host Guardian Services:

Chaves deTPM:

Podem ser configuradas em uma variedade de formas. Uma opção é fazer uma chave baseada em TPM não está disponível fora do TPM. Isso é bom para atenuar ataques de phishing, porque ele impede que a chave seja copiada e usada sem o TPM. Chaves com base em TPM também podem ser configuradas para exigir um valor de autorização para usá-los. Se ocorrerem muitas tentativas de autorização incorretas, o TPM ativar sua lógica de ataque de dicionário e evitar outras tentativas de valor de autorização.

O Versões com suporte do Windows sistema operacional automaticamente pode provisionar e gerenciar o TPM. Configurações de diretiva de grupo podem ser configuradas para controlar se o valor de autorização de proprietário do TPM backup no Active Directory. Porque o estado do TPM persiste nas instalações do sistema operacional, informações do TPM são armazenadas em um local no Active Directory que é separado do objetos de computador. Metas de segurança da empresa, dependendo da diretiva de grupo pode ser configurada para permitir ou impedir que administradores locais, redefina a lógica de ataque de dicionário do TPM. Os usuários padrão podem usar o TPM, mas os controles de diretiva de grupo limitam quantos usuários padrão de falhas de autorização podem tentar para que um usuário é impossível impedir que outros usuários ou o administrador usando o TPM. Tecnologia TPM também pode ser usada como um cartão inteligente virtual e para armazenamento seguro de certificados. Com o desbloqueio de rede do BitLocker, computadores de domínio não serão solicitados um PIN do BitLocker.

Aplicações práticas

Certificados podem ser instalados ou criados em computadores que estão usando o TPM. Depois que um computador é configurado, a chave privada RSA para obter um certificado associada ao TPM e não pode ser exportada. O TPM também pode ser usado como uma substituição para cartões inteligentes, que reduz os custos associados à criação e desembolso de cartões inteligentes.

Provisionamento automatizado no TPM reduz o custo da implantação do TPM em uma empresa. Novas APIs de gerenciamento do TPM pode determinar se ações de provisionamento do TPM requerem a presença física de um técnico de serviço para aprovar solicitações de alteração de estado do TPM durante o processo de inicialização.

Software antimalware pode usar as medições de inicialização do estado de início do sistema operacional para comprovar a integridade de um computador executando o Windows 8.1, Windows 8R2 do Windows Server 2012 ou Windows Server 2012. Essas medidas incluem o lançamento do Hyper-V para testar que os data centers usando a virtualização não estão executando hipervisores não confiáveis. Com o desbloqueio de rede do BitLocker, os administradores de TI podem enviar uma atualização sem preocupações que um computador está aguardando entrada do PIN.

O TPM tem várias configurações de diretiva de grupo que podem ser usadas para gerenciar como ele é usado. Essas configurações podem ser usadas para gerenciar o backup do TPM no AD DS, os comandos do TPM bloqueados, o bloqueio do usuário padrão e o valor de autorização do proprietário.

Curta nossa Página

Curta nossa Página

Tecnologia trusted platform module (tpm)

Tecnologia trusted platform module (tpm)